掃描方式人工

安全報告可以提供

服務價格具體聯系客服

服務方式遠程

服務地區全國

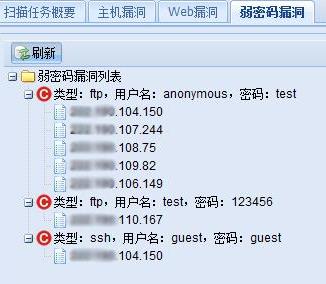

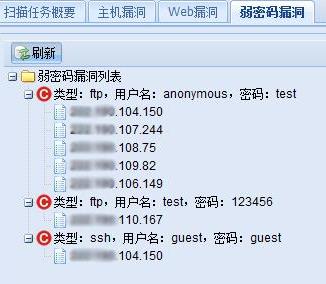

弱密碼掃描主機或中間件等資產一般使用密碼進行遠程登錄,攻擊者往往使用掃描技術來探測其用戶名和弱口令能夠做到多場景可用的OS連接,涵蓋90%的中間件,支持標準Web業務弱密碼檢測、操作系統、數據庫等弱口令檢測豐富的弱密碼庫豐富的弱密碼匹配庫,模擬對各場景進行弱口令探測,同時支持自定義字典進行密碼檢測

在這里我跟大家分享一下關于服務器安全的知識點經驗,雖說我很早以前想過要搞hack技術,然而由于種種原因我后都沒有搞hack技術,但是我一直很留意服務器安全領域的。很早以前我搭建服務器只是為了測驗我所學的知識點,安全沒有怎么留意,服務器一直以來被各種攻擊,我那時候也沒怎么留意,之后我一直真真正正去使用服務器去搭建正式的網站了,才覺得安全性問題的緊迫性。當時服務器買的比較早,web環境用的study是相信大家對此環境都不陌生,相對比較便捷都是一鍵智能化的搭建,一開始會有默認設置的界面,提示你配置成功了,事實上這種只是一個測驗界面,有許多比較敏感的數據信息和許多可以注入的漏洞,不管是iis還是tomcat這種一定要短時間內把默認設置界面掉。

在配置mysql數據庫查詢時,切記不可把端口設置為3306,由于默認設置的端口號會導致被入侵。我必須寫一個無法猜測的端口號。登陸密碼也不能默認的登陸密碼如123456,要盡可能復雜多樣化(我有個朋友,數據庫查詢當時沒登陸密碼,隨后有一次就被當做肉雞了,他一個月的服務器數據流量就這樣沒了…),還需把數據庫查詢的遠程登陸功能關掉。管理員賬戶要經常留意,多余的帳號要立即清理,有時候攻擊者有可能會留有一個隱藏的賬戶,如果是平常開發維護盡量不要用超級管理員帳號,登陸密碼要盡可能復雜且經常改密碼。

如果你是剛剛學會使用網站服務器,還是建議安裝一個防護軟件,好多注冊表規則和系統權限都不用自身去配置,防護軟件有許多,手動做署和加固,如果對此不明白的話可以去的網站安全公司請求幫助,國內做的比較的安全企業如SINE安全,盾安全,啟明星辰,綠盟等等。服務器的環境配置我也不是馬上配置的。現在就這樣先記錄下來吧。以下是控制對用戶的訪問權限。具體的訪問控制在寫apache部署時也說了很多。總之,盡量寫下嚴格的訪問規則。事實上有些例如:防止強制破密,預防DDOS這種配置,靠機房的硬防去處理。數據庫查詢登陸用戶不要使用超級管理員權限,web服務必須哪些權限就分派哪些權限,隱藏管理后臺的錯誤信息。

僅僅知道服務器的運維維護是不行的,需要研究開發(一般的安全性問題被發現,首先罵服務器運維人員…事實上研究開發的也存在疏忽,但是必須看到是什么類型的安全性問題)。針對用戶get提交的參數限制不要只在web前端,真真正正想攻擊網站的人毫無疑問不會再網頁去填寫一些代碼的,要在后臺管理加一嚴格的限制,文檔上傳的可以設定文檔夾目錄的執行權限。我通常都是對前端用戶傳遞的參數加以嚴格限制,例如后臺管理接口所用的參數都是一些英文字母或者數字,那樣我就用正則匹配只匹配我必須的英文字母或者數字就行了。在這里還需了解一些比較常見的hack攻擊方式,例如XSS,CSRF,sql注入等。平常危害較大的數據庫查詢注入,一般使用PDO的關聯查詢就可以處理注入問題,當然自身也可以去正則限制數據信息,轉義或者編碼存儲。對于用戶的登錄密碼采用md5加密以及變向多個模式的加密算法.

說白了,就是說在網站滲透測試的后一個步驟里,對代碼的漏洞要統計、檢測結果顯示并現場演示一些早已辨別、認證和運用了的安全漏洞。被測公司的管理和技術精英團隊會檢驗滲透時采取的方式,并會根據這些文檔中的結果顯示,來修補所存有的網站漏洞。因此從社會道德視角來講,安全檢測結果顯示的工作目標非常至關重要。便于協助管理人員和滲透一同掌握、剖析現階段網站系統程序中的存在的問題,將會需用給不一樣的部門擬定不一樣措辭的書面報告。除此之外,這些安全檢測的結果顯示還可以用于對比網站滲透測試前后目標系統的完整性。很多客戶找到我們SINE安全做滲透測試服務,那么我們在后階段,都是要輸出滲透測試報告給客戶看,到底這個報告該怎么寫,SINE老于來跟大家詳細的介紹一番。

講了那么多,一段話匯總就是說,網站滲透測試過后給客戶看的檢測結果,安全測試報告模版、有什么規范?每個人都會有自身覺得合理的見解。如同這個行業的很多人早已證實的那樣,有不錯的擬定檢測結果的方式,還有一些很不盡人意的方式。網站滲透測試檢測結果顯示并都沒有固定性的統一化規范,含有精英團隊特色的、可以幫客戶處理問題的檢測結果顯示就是說是好檢測結果顯示。

滲透測試報告需用哪些內容?步,要時時牢記“評估的終目標?你的方案是啥?檢測結果中要表示什么?一些具有網站滲透測試技能但缺乏經驗的非常容易犯一個嚴重錯誤就是說在檢測結果中過于重視技能表示要牢記網站滲透測試檢測結果是并非顯擺技術的地方。因此要在剛開始就清晰可見目標,在書寫檢測結果的時候要牢記這一點。

第二,誰在看這個檢測結果?他們期望從這當中看到什么?檢測結果的對象是誰?在大部分狀況下網站滲透測試檢測結果的閱讀者通常會與你的技術能力不在一個級別。你需用盡可能讓他們看得懂檢測結果。而且需用檢測結果中表示不一樣閱讀者關心的不一樣一部分。例如,摘要一部分應該做到:簡潔明了(不超過兩頁),關鍵簡述危害客戶安全狀態的漏洞及危害。在大部分狀況下,高層們都沒有時間關心你在網站滲透測試中采取的深奧的技術應用,因此前幾頁很至關重要,們很有可能只關注這幾頁的內容,因此必須需用量身定制。

“技術方面的詳情”是表示你針對目標系統進行的所有技術檢測的細節,需用修補你遇到的這些漏洞的人會很關心這部分內容。可是,他們并不關心你的掃描檢測結果顯示。直接堆積300多頁的掃描檢測結果顯示是都沒有意義的。建議以下:1、不可以直接在檢測結果顯示中堆積漏洞掃描工具的輸出結果顯示,除非是必須要用得著的。例如Nmap的輸出結果顯示不一定是把每一行都放進檢測結果顯示里。建議以下操作,例如掃描遇到網絡中大批量主機開啟了SNMP服務,建議采取-oA參數和grep過濾下主機索引和SNMP端口。

2、發現漏洞必須要截圖,但要適度。截圖過多就會增加檢測結果顯示的頁數和大小,因此要適度截圖。截圖要表示關鍵問題,而并不是僅僅只是便于為了展現掃描工具的漂亮輸出圖。比如說,你獲取到了Linux主機的root的權限,不一定是你截20張圖來展現root權限能瀏覽哪些目錄,只需截1張uid命令的輸出結果顯示。截圖得當可以清晰可見展現你完成的工作目標。

在寫滲透測試檢測結果顯示時,另外一個普遍的錯誤觀念是“長度等于質量”。實際上是,你的檢測結果顯示應該長度適中不易過長。假如你期望有人認真閱讀你的檢測結果顯示,那么內容太長會成為一種負擔。但假如你的檢測結果顯示內容確實很長,可是閱讀報告的客戶并不關注檢測結果顯示中的所有漏洞問題,建議你將一小部分內容以附件的形式去表示出來。感興趣的閱讀者可以自行閱讀附件一部分內容,不一樣的閱讀者各取所需。網站,APP在上線之前一定要提前檢測網站,以及APP存在的漏洞,防止后期發展過程中出現重大的經濟損失,可以找的網絡安全公司來做這項滲透測試服務,國內SINESAFE,綠盟,啟明星辰,盾安全都是比較的,至此報告的編寫以及側重點都已記錄到這片文章里,希望對您有所幫助。

OWASP ZAPZed攻擊代理(簡稱ZAP),這是一款”易于使用的,幫助用戶從網頁應用程序中尋找漏洞的綜合類滲透測試工具“。它同時還是Paro Proxy項目的一款分支軟件(目前相關的支持功能已取消)。ZAP公司擁有對其所發布工具的長效及對未來版本的明確發展路線;在后續產品中,功能性無疑將得到進一步加強。該工具包含了代理、自動處理、被動處理、以及端口掃描等功能,除此之外,蜘蛛搜索功能也被加入了進去、對跨站點腳本(簡稱XSS)項目的測試也是可圈可點的。

及深度可能會讓一個公司脫穎而出,但是做到可持續當先還需要一些“逆方向”精神。做產品并不是傳統的客戶要什么就給什么,而是需要探測更深層的一些需求,這樣才能在產品上取得一些更*的突破。在API防護部分,瑞數信息著重強調的是API管理和防護。“我覺得API管理更重要。”吳劍剛形象地解釋,“如果都不知道門在哪里,怎么談防盜安全問題。”

雖然目前在客戶的需求中,主要體現的是API的防護需求。但是瑞數信息看到,很多企業其實并不知道自己到底有多少API。因為API跟網站URL不一樣,是不能被探測掃描的。既然API資產是個非常未知的領域,那么首先管理好才有機會談安全。因此,瑞數信息更加強調API的資產自動化梳理和管理。——這也體現了瑞數信息在突破瓶頸問題時的邏輯:顛覆傳統,推陳出新。

“我們并不打算成為一個‘百貨公司’。”瑞數信息的目標是深度、。所以,在整個業務的規劃上,其風格也是層層疊加。吳劍剛介紹,瑞數信息未來的業務方向主要有三個維度的規劃:首先是瑞數信息的“起家根本”——應用安全防護。在該領域,瑞數信息未來將加強研發來進行威脅識別和對抗,包括探索更深度的AI技術應用。其次是業務安全領域,重點針對業務對抗和業務反欺詐。此外,瑞數信息還計劃在數據安全領域發力。目前數據透露80%以上是從外部透露,所以這是一個龐大的市場。

可以看出,從提出動態安全、主動防御到推出WAAP解決方案,瑞數信息之所以每次“快人一步”,有兩個非常重要的因素:一是全局化的預判與規劃,二是貼近客戶,滿足需求的同時挖掘潛在需求。行業需要這樣的創新思路,攻擊方式日新月異,網絡安全已經和業務及生存深度融合,所以,企業是時候像考慮生存問題一樣去對待安全問題。

公司掃描的漏洞更齊全從這個安全隱患上就可以看出,公司之所以在市場中存在,就是可以為很多企業提供云漏掃的解決方案,不僅可以及時發現問題所在,而在掃描過程中也可以通過高科技的方式進行掃描,對于企業來說不會存在任何的危害,所以企業也都可以放心的進行選擇。

http://www.agrivod.com