服務人工服務

地區全國

滲透測試支持

優勢服務好

網站安全防護支持

隔離要求:許多安全攻擊逐漸從外部網絡滲透到內部網絡。雖然許多企業和單位已經在物理線路上隔離了內部和外部網絡,但當涉及商業活動和外部信息交流時,一些隔斷將被取消,而不是使用的機器訪問。

安全對任何企業都至關重要,但相比來說,SAAS業務服務商的需求比普通企業多10倍。

良好的網絡安全性可以為你的員工和內部減少焦慮,從而使他們能夠在每個接觸點為客戶提供好的服務。只有當SAAS服務位客戶創造了價值,和營銷才能協同工作。

企業應該采用佳的Web安全程序,以保護其網絡和基礎架構免受任何針對其產品的無法預見的網絡攻擊。

基于網絡的關鍵網絡攻擊,如加密、MITM、XSS、DOS等,這些攻擊已經在類似商業的市場上造成了足夠的混亂。

分析攻擊及其對市場的影響以及其他競爭對手的安全實踐將有助于組織定義和實施與行業相同的網絡安全防護措施。

AWS和Azure是SAAS產品中的重要組成部分,它們構建了非常好的安全框架,以保護其平臺免受任何潛在的基于Web的威脅。

越來越多的SAAS業務可以研究他們的協議和程序,分析他們存在的原因并相應地定義他們的Web安全性。

這個邏輯很簡單,正常的商品下單后,都是提交訂單并且支付訂單后才會扣除商品庫存量,這種情況下,其他用戶還可以繼續提交訂單購買本商品;我發現的這個漏洞是在提交訂單后支付訂單前,就扣除商品庫存量,只要你提交訂單,庫存量就減少,會導致其他用戶無法提交訂單支付購買你已經提交的訂單的商品。您說的那種“在支付過程中,其他人看到有庫存,下單的話,會與這個訂單沖突”的情況并不存在,麻煩您下次評論標點符號加清楚。意思就是假設總共101件商品,你下101個訂單,會顯示無庫存,其他人會直接下不了訂單;如果你下50個訂單,其他人要繼續購買本商品的話,提交的訂單是剩下的51個訂單里的,雙方的支付不會有任何沖突,所以我認為這是一個邏輯漏洞,并且是通過審核的。我感覺自己已經講得很清楚了,當然,我只是簡單分享一下我的挖洞思路,一千個讀者有一千個哈姆雷特,感謝您提出問題,我會在以后的文章里,把自己的觀點表述清楚。

本文是作者入門web安全后的完整的授權滲透測試實戰,因為近在總結自己學習與挖掘到的漏洞,無意中翻到了這篇滲透測試報告,想當初我的這篇滲透測試報告是被評為滲透測試報告的,故在此重新整了一下,分享一下自己的思路與操作給大家。總的來說,就是一些web安全常見漏洞的挖掘,還有就是邏輯漏洞里自己發現的一些操作。如有不正確之處,敬請大家斧正。

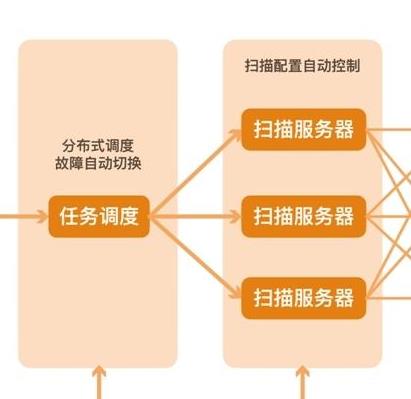

隨著研發-測試流程的完善,大部分測試部門的同學會在新的代碼部署到測試環境以后會進行功能測試,在進行功能測試的同時安全同學可以通過抓取,然后通過對進行回放實現部分漏洞的檢測,比如我們經常對get類型的請求做sql注入檢測,還可以通過替換身份信息進行普通的未授權、越權檢測,通過以上我們應該也可以發現一些問題,那么實際生產中存在大量的需要和數據庫進行交互的場景,比如、收貨、添加收貨、收獲類似的場景,針對這些類型的越權檢測大部分安全同學可能是申請兩個賬號然后進行測試,然后通過比對返回的結果判斷是否存在越權,以上也可以實現自動化檢測,無非是替換身份認證字段重放請求,但是以上檢測方存在一些問題,比如可能會帶來大量臟數據然后對qa的測試會產生一定的影響,想想以前針對類型的注入是不是加過or1=1,那么有沒有方法解決這些問題呢,下面就是我的一些思考。

對服務器進行的安全檢測,包括服務器安全日志分析,系統緩沖區溢出漏洞,網站漏洞、XSS跨站漏洞,PHP遠程文件包含漏洞,FTP軟件,備份軟件,數據庫軟件等常用軟件漏洞,利用入侵常用的途徑,進行全面的風險評估,根據現狀進行相應的安全加固方案。用思維去構建安全防線,知己知彼百戰不殆,也只有真正的了解了服務器,才能做到化的安全**。

http://www.agrivod.com